W czasach powszechnej informatyzacji i rozwiniętego szpiegostwa gospodarczego - przedstawiane zagadnienia podczas Kursu można zastosować w małych i dużych jednostkach organizacyjnych

Centrum Konferencyjno-Szkoleniowe BOSS, ul. Żwanowiecka 20, Warszawa-Miedzeszyn

Rozdział 10 „Bezpieczeństwo systemów i sieci teleinformatycznych” ustawy o ochronie informacji niejawnych, porusza kwestie systemów i sieci teleinformatycznych, w których mają być wytwarzane, przetwarzane, przechowywane lub przekazywane informacje niejawne.

Reguluje szczególne wymagania bezpieczeństwa systemów lub sieci teleinformatycznych przeznaczonych do przetwarzania informacji niejawnych stanowiących tajemnicę służbową oraz dokumentację bezpieczeństwa systemów przeznaczonych do przetwarzania informacji niejawnych stanowiących tajemnicę państwową.

Rozdział 10 mówi także o wyborze osoby lub zespołu osób odpowiedzialnych za funkcjonowanie systemów lub sieci teleinformatycznych oraz za przestrzeganie zasad i wymagań bezpieczeństwa systemów i sieci teleinformatycznych – administratorów systemu.

Zakres merytoryczny Kursu Bezpieczeństwa Teleinformatycznego obejmuje szerokie pole zagadnień związanych z bezpieczeństwem systemów teleinformatycznych i ogólnego bezpieczeństwa "informacji".

Omawiane będą zagadnienia niezbędne w pracy pełnomocnika, inspektora i administratora systemów TI, pomocne dla osób odpowiedzialnych za bezpieczeństwo informacji danych osobowych, bezpieczeństwo obiektów, kreowanie polityki bezpieczeństwa i wszystkich innych informacji przetwarzanych w jednostkach organizacyjnych – np.: tajemnicy przedsiębiorstwa (bez wchodzenia w zakres ochrony IN wymaganych prawem).

Bezpieczeństwo informacji, to nie tylko bezpieczeństwo informacji niejawnych. W czasach powszechnej informatyzacji i rozwiniętego szpiegostwa gospodarczego - przedstawiane zagadnienia podczas Kursu można zastosować w małych i dużych jednostkach organizacyjnych – zarówno na jednym stanowisku komputerowym jak i dla dużych sieci.

Kurs Bezpieczeństwa Teleinformatycznego adresowany jest zatem do pełnomocników OIN, administratorów systemów oraz inspektorów bezpieczeństwa teleinformatycznego szczególnie tych, którzy zamierzają ubiegać się o akredytację oraz stoją przed problemem stworzenia dokumentacji bezpieczeństwa TI.

Podczas Kursu omawiane będą takie zagadnienia jak:

-

Ochrona informacji niejawnych w systemach i sieciach teleinformatycznych – aspekty prawne;

-

Zasady opracowywania dokumentacji bezpieczeństwa – szczególne wymagania bezpieczeństwa systemów w sieci teleinformatycznej;

-

Zasady opracowywania dokumentacji bezpieczeństwa – Procedury

-

Bezpiecznej Eksploatacji PBE;

-

Zagadnienia ochrony elektromagnetycznej – teoria i praktyka;

-

Ochrona fizyczna systemów i sieci teleinformatycznych;

-

Przygotowanie specyfikacji warunków zamówienia dla środków ochrony technicznej;

-

Bezpieczeństwo styku z Internetem w oparciu o zastosowanie oprogramowania Open Source;

-

Opracowanie dokumentów bezpieczeństwa SWBS – PBE dla przykładowej sieci teleinformatycznej;

Zajęcia prowadzą specjaliści z ww. tematyki – także byli pracownicy Agencji Bezpieczeństwa Wewnętrznego.

W ramach spotkania umożliwiamy uczestnikom indywidualne konsultacje z wykładowcami. Każdy uczestnik otrzyma obszerne materiały szkoleniowe.

Posiadając duże doświadczenie w realizacji profesjonalnych szkoleń z zakresu ochrony informacji niejawnych gwarantujemy wysoką jakość merytoryczną i organizacyjną przedsięwzięcia.

Serdecznie zapraszamy,

JDS Consulting

www.jds.com.pl

PROGRAM SZCZEGÓŁOWY

Kursu Bezpieczeństwa Teleinformatycznego

|

I DZIEŃ |

|

|

10.00 – 10.10 |

OTWARCIE KURSU |

|

10.10 – 11.00 |

Ochrona informacji niejawnych w systemach i sieciach teleinformatycznych – aspekty prawne

- osoby funkcyjne i ich zadania w świetle ustawy OIN

- omówienie zadań z wyszczególnieniem zakresu bezpieczeństwa teleinformatycznego

- odpowiedzialność karna

- rozporządzenie dotyczące bezpieczeństwa teleinformatycznego

Piotr Jaczyński, Janusz Korzeniewski

|

|

11.00– 11.30 |

Przerwa na kawę |

|

11.30 – 13.00 |

Wprowadzenie do problematyki bezpieczeństwa teleinformatycznego

- standardy w zakresie ochrony informacji

- planowanie działań w zakresie bezpieczeństwa teleinformatycznego u przedsiębiorcy

- bezpieczeństwo teleinformatyczne a bezpieczeństwo przemysłowe

- ogólne zagadnienia dotyczące ochrony fizycznej, elektromagnetycznej i kryptograficznej

- dokumentacja bezpieczeństwa dla systemu/sieci teleinformatycznej

Andrzej Krajewski

|

|

13.00-14.00 |

Przerwa obiadowa |

14.00-15.00 |

Praktyczne aspekty analizy ryzyka systemów teleinformatycznych

Andrzej Krajewski

|

|

15.00-15.30 |

Przerwa na kawę

|

|

15.30-16.30 |

Zasady opracowywania dokumentacji szczególnych wymagań bezpieczeństwa teleinformatycznego – Szczególnych Wymagań Bezpieczeństwa (SWB) na podstawie: rozdziału 3, § 14 - Rozporządzenia Prezesa Rady Ministrów z dnia 25 sierpnia 2005 r. w sprawie podstawowych wymagań bezpieczeństwa teleinformatycznego

Andrzej Krajewski

|

|

16.30-17.30 |

Zasady opracowywania dokumentacji – Procedury Bezpiecznej Eksploatacji (PBE) na podstawie: rozdziału 3, § 15 - Rozporządzenia Prezesa Rady Ministrów z dnia 25 sierpnia 2005 r. w sprawie podstawowych wymagań bezpieczeństwa teleinformatycznego

Andrzej Krajewski

|

|

20.00 |

Kolacja |

|

II DZIEŃ |

|

09.00 – 10.30 |

Zagadnienia ochrony elektromagnetycznej – teoria i praktyka

- normy i przepisy prawne

- rozwiązania w państwach członkowskich NATO

- krajowe uregulowania prawne

- problematyka emisji ujawniającej

- możliwości przejęcia informacji z pracujących urządzeń teleinformatycznych

Włodzimierz Owsiejczyk, Ambroży Niewiadomski

|

10.30 – 11.00 |

Przerwa na kawę |

|

11.00 – 12.30

|

Zagadnienia ochrony elektromagnetycznej – teoria i praktyka

- program TEMPEST

- kategorie urządzeń przeznaczonych do przetwarzania informacji niejawnych (IN)

- strefowanie obiektów, wyznaczanie Sprzętowej Strefy Ochrony Elektromagnetycznej

- dobór kategorii sprzętu do SSOE dla poszczególnych klauzul tajności przetwarzanych IN

- właściwa instalacja urządzeń przetwarzających IN

Włodzimierz Owsiejczyk, Ambroży Niewiadomski

|

|

12.30 – 13.30 |

Zagadnienia ochrony elektromagnetycznej – teoria i praktyka

Ochrona podstawowa

- ekranowanie urządzeń

Ochrona dodatkowa

- obudowy ekranujące

- kabiny ekranujące

- przykładowe rozwiązania sprzętowe

Serwis urządzeń i utylizacja – niszczenie urządzeń do przetwarzania IN

Włodzimierz Owsiejczyk, Ambroży Niewiadomski

|

13.30 – 14.30 |

Przerwa obiadowa |

14.30 – 15.15 |

Ochrona fizyczna systemów i sieci teleinformatycznych

- zasady wyboru środków ochrony technicznej (ochrony fizycznej) pomieszczeń przeznaczonych do przetwarzania informacji niejawnych w sieciach i systemach teleinformatycznych

- optymalizacja środków ochrony fizycznej

- zasady wytyczania strefy administracyjnej

- zasady wytyczania strefy bezpieczeństwa z podziałem na klasy (wybór pomieszczeń)

- zasady wyboru systemów zabezpieczeniowych, elektronicznych i mechaniczno-budowlanych

Janusz Korzeniewski

|

15.15-16.00 |

Przygotowanie specyfikacji warunków zamówienia dla środków ochrony technicznej

Janusz Korzeniewski

|

|

16.00-16.30 |

Przerwa kawowa |

|

16.30-17.30 |

Bezpieczeństwo styku z Internetem w oparciu o zastosowanie oprogramowania Open Source

- cechy oprogramowania Open Source i sposoby jego pozyskiwania

- omówienie zabezpieczenia styku z Internetem w oparciu o przykładowe produkty komercyjne

- omówienie czterech przykładowych programów Open Source pomagających zabezpieczyć styk sieci korporacyjnej z Internetem

- podsumowanie

Robert Nawrocki

|

17.30-18.00 |

Dyskusja problemowa, konsultacje

|

20.00 |

Kolacja

|

III DZIEŃ |

|

09.00 – 11.00 |

Opracowanie dokumentów bezpieczeństwa SWBS – PBE dla przykładowej sieci teleinformatycznej – WARSZTATY PRAKTYCZNE

Andrzej Krajewski, Janusz Korzeniewski

|

11.00 – 11.30 |

Przerwa na kawę

|

|

11.30 – 12.30 |

Omówienie wykonanych prac

Andrzej Krajewski, Janusz Korzeniewski

|

|

12.30 – 13.30

|

Najczęściej występujące nieprawidłowości w opracowywaniu dokumentacji bezpieczeństwa.

Dobre praktyki

Andrzej Krajewski, Janusz Korzeniewski

|

13.30 – 14.30 |

Obiad |

|

14.30 |

ZAKOŃCZENIE KURSU

Wykwaterowanie uczestników

|

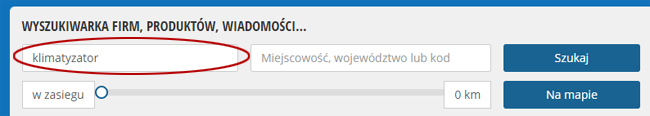

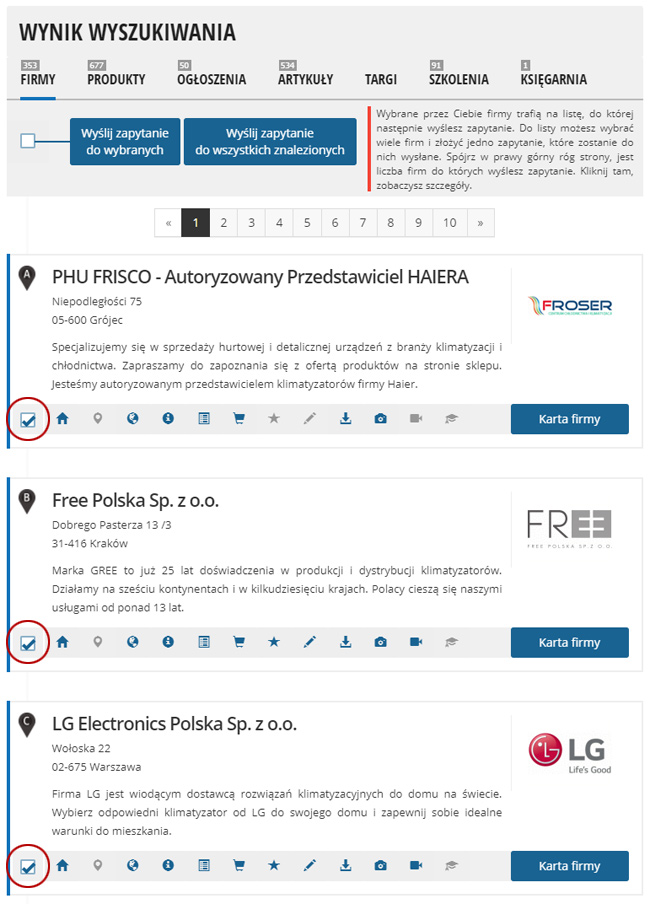

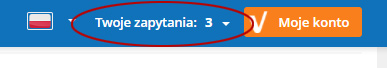

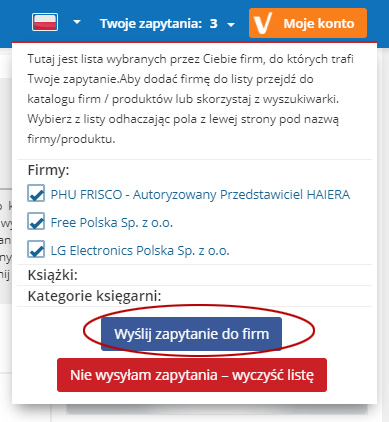

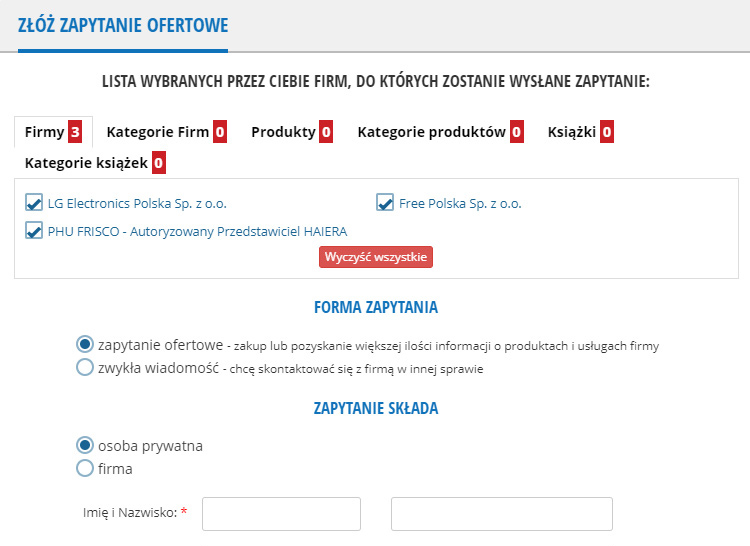

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.